HFS Research-Podcast: The Next Wave mit Bill...

Bill McDermott (Vorsitzender und CEO von ServiceNow) und Ravi Kumar (CEO von Cognizant) untersuchen gemeinsam mit Phil Fersht, Chefanalyst von HFS Research, wie KI die...

Mehr lesenSpannende Neuigkeiten! Thirdera wurde von Cognizant übernommen.

Thirdera generiert Transformation, Digitalisierung und Automatisierung für unsere Kunden mit der Geschwindigkeit von NOW.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

.png?width=500&height=276&name=MicrosoftTeams-image%20(396).png)

Thirdera wurde zum 2023 ServiceNow Americas IT Workflow Partner of the Year gekrönt

Read moreWir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Finden Sie das richtige Maß an Fachwissen, um Ihre spezifischen ServiceNow-Anforderungen zu erfüllen.

.jpg?width=500&height=276&name=filter%20group%20of%20people%20at%20desk%20laptop%20laughing%202021-10%20(1).jpg)

Automatisieren Sie kritischen Betrieb, um stets verfügbare, zuverlässige Dienste anbieten zu können.

Multinationales Energieunternehmen steigert Produktivität durch Automatisierung von IT-Anfragen

Read more

Versicherungsanbieter rechnet mit 75 Mio. Dollar Geschäftswertzuwachs durch Umstellung der Vermögensverwaltung

Read moreAktivieren Sie bessere Entscheidungsfindung, um optimierte Regierungsdienste zu ermöglichen.

-1.jpeg?width=500&height=276&name=Indiana%20Department%20of%20Transportation%20Case%20Study%202023-03%20(3)-1.jpeg)

Liefern Sie jetzt und in Zukunft bessere Ergebnisse mit Health IT.

.jpg?width=500&height=276&name=Multichannel%20pipette%20tips%20reaction%20mixture%20plastic%20wells%202022-05%20(1).jpg)

Prozessautomatisierung bringt dem Pharmariesen jährliche Einsparungen in Höhe von 800 000 Dollar

Read more.jpg?width=500&height=276&name=group%20-%20statistical%20analysis%202023-03%20yellow%20pink%20(1).jpg)

Verschlanken Sie komplexe Betriebe, um Kosten einzusparen und das Kundenerlebnis zu verbessern.

UN-Agenturen setzen auf Thirdera und ServiceNow zur Unterstützung der Ukraine-Hilfe

Read moreDigitalisieren und automatisieren Sie Workflows, um das Kundenerlebnis, online und vor Ort, zu verbessern.

Entwickeln Sie innovative Lösungen auf einer modernen Serviceanbieterplattform.

.jpg?width=500&height=276&name=Servers%20data%20center%20room%20with%20bright%20speed%20light%202022-05%20(3).jpg)

Lemongrass, leader mondial de SAP on Cloud, se lance dans une refonte de l'ITSM sur plusieurs continents

Read moreSkalieren und unterstützen Sie den Betrieb mit digitalen End-to-End-Workflows.

Finden Sie das richtige Maß an Fachwissen, um Ihre spezifischen ServiceNow-Anforderungen zu erfüllen.

Bleiben Sie mit den Erkenntnissen von ServiceNow-Experten auf dem Laufenden und entdecken Sie unsere Blogs, Neuigkeiten, Fallstudien, Kulturbeiträge, Partner-Updates und mehr.

Bleiben Sie auf dem Laufenden mit den Erkenntnissen der ServiceNow-Experten und entdecken Sie unsere Blogs, Nachrichten, Fallstudien, Kulturbeiträge, Partner-Updates und vieles mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Bleiben Sie auf dem Laufenden mit den Erkenntnissen der ServiceNow-Experten und entdecken Sie unsere Blogs, Nachrichten, Fallstudien, Kulturbeiträge, Partner-Updates und vieles mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Bleiben Sie auf dem Laufenden mit den Erkenntnissen der ServiceNow-Experten und entdecken Sie unsere Blogs, Nachrichten, Fallstudien, Kulturbeiträge, Partner-Updates und vieles mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Bleiben Sie auf dem Laufenden mit den Erkenntnissen der ServiceNow-Experten und entdecken Sie unsere Blogs, Nachrichten, Fallstudien, Kulturbeiträge, Partner-Updates und vieles mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Bleiben Sie auf dem Laufenden mit den Erkenntnissen der ServiceNow-Experten und entdecken Sie unsere Blogs, Nachrichten, Fallstudien, Kulturbeiträge, Partner-Updates und vieles mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Bleiben Sie mit den Erkenntnissen von ServiceNow-Experten auf dem Laufenden und entdecken Sie unsere Blogs, Neuigkeiten, Fallstudien, Kulturbeiträge, Partner-Updates und mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Betriebstechnologie (Operational Technology – OT) ist eine Sammlung von Hard- und Softwareassets, die als integriertes System entwickelt wurden und heute das Herz der Geschäftswelt sind. Wenn nur eine Komponente ausfällt, kann sich dies auf die gesamte Umgebung auswirken. Für viele Unternehmen werden die OT-Schwachstellen noch nicht von den verfügbaren modernen Tools abgedeckt und man verlässt sich bei der OT-Sicherheit noch immer auf unvollständige IT-Protokolle. Dieser Artikel konzentriert sich hauptsächlich auf die Bedeutung der Sicherheit der Betriebstechnologie, welche häufigen Herausforderungen es gibt, um diese Assets sicher zu halten, und wie ServiceNow und die erweiterten Tools Künstlicher Intelligenz genutzt werden können, um Sicherheit in Ihrer Betriebstechnologie neu zu denken.

Sehen wir uns ein alltägliches Beispiel an, um die Dominoeffekte deutlicher zu machen. Die heute von uns verwendete Telekommunikation benötigt Elektrizität, um Informationen vom Stromnetz zu übertragen. Die Elektrogeneratoren wandeln Ressourcen in Energie um, die in der Telekommunikation, der IT, im Transport und im Finanzbereich verwendet wird. Der Transportsektor, wie der Schienen- und Straßenverkehr liefert Rohstoffe, um elektrische Energie zu erzeugen. Das selbe Telekommunikationssystem wird verwendet, um Kommunikation und Finanztransaktionen im Transportsektor möglich zu machen. Obwohl diese Branchen nichts miteinander zu tun haben zu scheinen, würde es zu einer Kettenreaktion kommen, die mehrere unabhängige Branchen zerstören könnte, wenn eine dieser Branchen ausfallen würde.

Wenden Sie nun das Prinzip auf ein Bürogebäude mit mehreren Smartgeräten wie Thermostaten, Türschlössern, Öfen, Lichtern und Notstromaggregaten an. Diese stellen die Gebäudemanagementsysteme, Brandschutzanlagen und physischen Zugangskontrollmechanismen für unsere Büros dar und sind heute häufig über ein einzelnes Netzwerk miteinander verbunden.

Alle Elemente der 16 wichtigen Infrastruktur-Schlüsselressourcen sind untereinander verknüpft und voneinander abhängig, um die Bedürfnisse der Gesellschaft zu erfüllen. Sie hängen stark von OT-Systemen und Netzwerken ab, mit denen die Ressourcen und Dienstleistungen unserer täglichen Bedürfnisse bedient werden. Die Sicherheit dieser OT-Systeme ist für uns von immenser Bedeutung, damit auch weiterhin die täglichen Anforderungen erfüllen können, wie wirtschaftliche Vitalität, öffentliche Gesundheit und nationale Sicherheit.

Betriebstechnologien sind ein Segment der Rechen- und Kommunikationssysteme, bestehend aus Hardware- und Software-Assets, die industrielle Prozesse und Geräte überwachen und verwalten. Diese gibt es schon länger als die Informationstechnologie, beginnend mit elektrisch betriebenen Maschinen in Fabriken und Transportsystemen, die bis in die 1790er-Jahre zurückverfolgt werden können.

OT beschäftigt sich mit industriellen Prozessen, in denen ein Sensor mit einem programmierbaren Logik-Controller oder einem anderen industriellen Mechanismus verbunden ist und Ausgangsdaten erfasst und diese an einen Service-Provider weiterleitet. Dabei handelt es sich in der Regel um einen privaten Server oder eine Cloud, die urheberrechtlich geschützte Daten zur weiteren Analyse speichert. Solche Daten können beispielsweise Folgendes enthalten:

Heute sind Informationen ein wichtiges und sensibles Asset. Daten sind die größte Geschäftsgelegenheit dieses Zeitalters – und jeder scheint dies zu wissen. Der Einfluss und der Wert der Daten war noch nie so einschneidend. Unternehmen, die ihre Daten nicht schützen, ignorieren den immensen Schaden, den Angreifer damit verursachen könnten. OT-Geräte unterstützen unsere Systeme, Büros, Gebäude, Fabriken, das Transportwesen und das Gesundheitswesen in zahlreichen Branchen und die von ihnen erfassten Daten haben einen enormen Wert. Die Sicherung dieser Technologie ist aus zwei Gründen von hoher Bedeutung:

Seit den frühen Phasen der Operational Technology hing deren Sicherheit hauptsächlich von der Unabhängigkeit der OT-Geräte und der Sicherheit durch Undurchsichtigkeit ab. Nach der Einführung von Computern, wurden OT-Geräte mit IT-Systemen verbunden, damit das Unternehmen seine Operational Technology-Systeme besser überwachen und einstellen kann. Das war zwar gut für die Rückverfolgung, hat aber auch zu größeren Herausforderungen in der Sicherung dieser hochwertigen Technologie geführt. Die Ansätze der gewöhnlichen IT-Sicherheit wurden neu auf die Anforderungen von OT-Geräten ausgerichtet.

Leider hat OT zusätzliche Prioritäten, beispielsweise ist Überwachung in Echtzeit wichtig, was ein anderes Sicherheitsprotokoll benötigt, das in der Regel für Informationstechnologie verwendet wird. IT-Sicherheit basiert auf dem „CIA Triade“-Prinzip, bei dem die drei Konzepte Geheimhaltung, Integrität und Verfügbarkeit im Gleichgewicht stehen und geschützt werden müssen, um sicherzustellen, dass das Unternehmen seine Informationen sicher und effizient verwendet. OT-Systeme verlangen zusätzlich zu dem bestehenden CIA Triad die beiden weiteren Konzepte von Echtzeit-Steuerung und Flexibilität der Funktionsänderung, um effektiv arbeiten zu können. Dadurch wird die Rückverfolgung der Schwachstellen zu einem wichtigen Bestandteil, ebenso wie ein gut strukturierter Behebungsprozess. Die OT-Geräte wurden mit dem Internet verbunden, um sie „smart“ zu machen, aber sie sind noch nicht smart genug, um entsprechenden Schutz gegen tatsächliche Gefahren sicherstellen zu können.

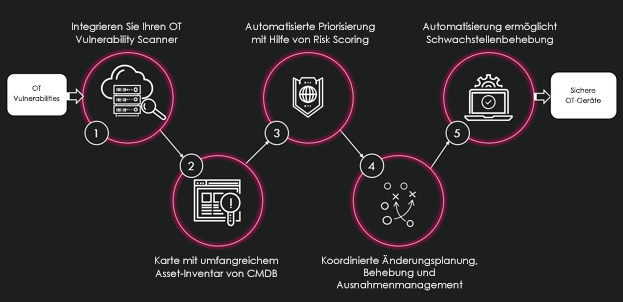

Operational Technology Vulnerability Management ist der Prozess, mit dem die Schwachstellen und Unsicherheiten des OT erfasst, beurteilt und behoben werden. Wenn diese Schwachstellen nicht bearbeitet werden, können böswillige Täter diese als Angriffsfläche nutzen.

Ein gut strukturiertes OT-Schwachstellenmanagement besteht aus Folgendem:

Es gibt mehrere Stufen des Schwachstellenmanagements. Manche davon treten nur am Anfang auf, manche sind fortlaufend. Wir teilen dies in zwei Phasen ein: Planen und betrieblich umsetzen.

Die Vorstufe des „Plans“ umfasst einige wichtige Elemente, wie die Festlegung der Rollen und Verantwortungsbereiche, die Unternehmensrichtlinien und die Verfahren zum Betrieb eines Programms zum Beheben der Schwachstellen. Diese Phase ist zu Beginn nötig, um das Programm zum Beheben der OT-Schwachstellen aufzubauen.

Die zweite Phase heißt „Betriebliche Umsetzung“ (Operationalize) und umfasst die regelmäßige Verwaltung dieser Schwachstellen. Für viele Unternehmen ist diese Phase häufig fehlerhaft und steht bis zum Abschluss zahlreichen Herausforderungen gegenüber.

Sehen wir uns eine Aufzählung der wichtigsten Herausforderungen beim Management von OT-Schwachstellen an, und wie Sie Maßnahmen einrichten, um diese zu überwinden.

IT und OT-Netzwerke haben unterschiedliche Strukturen und Ziele. OT nutzt viele der einzigartigen Protokolle wie Modbus, Distributed Network Protocol (DN3P), Inter-Control Center Communications Protocol (ICCP), OLE for Process Control (OPC) sowie International Electrotechnical Commission (IEC)-Protokolle. Die Intrusion Detection Services (IDS)-Regeln müssen häufig auch für diese Protokolle eingestellt werden, so dass das OT-Schwachstellenmanagement für diese zweckgerichteten Lösungen von enormer Bedeutung ist.

Viele der OT-Geräte sind überholt und die Herstellervereinbarungen enthalten keine häufigen Patches. Die Patch-Zyklen sind lang, was dazu führt, dass das System länger anfällig ist und Angreifer mehr Zeit haben. Einige OT-Geräte laufen in der Regel durchgehend mit regelmäßig geplanten Wartungen alle fünf Jahre oder länger.

Selbst wenn Patch-Zyklen vorhanden sind, wirkt sich die Zeit, die für die Installation der Patches in der gesamten Anlage benötigt wird, erheblich auf das Unternehmen aus. Die Ausfallzeiten führen zu Verzögerungen in der Produktion, was häufig als Hindernis für die Führung bei der Optimierung der Anlagenwerte wahrgenommen wird.

Die Auswirkungen von Ausfall- und Betriebszeiten, die Schachstellen-Scans auf OT-Systeme haben können stellt für das Unternehmen eine Herausforderung dar. Die Zeit, die Sie für der Suche nach einer Schwachstelle benötigen, könnte sich störend auf die industriellen Prozesse auswirken. Aktives Scannen nach Schwachstellen ist bei OT-Geräten nicht zu empfehlen, um Ausfallzeiten gering zu halten.

Die Mehrheit der Industrieunternehmen haben eine große Menge an Inventar-Daten für Betriebstechnologien, und diese werden an mehreren Stellen gespeichert, beispielsweise in alten Tabellen und Datenbanken. Veraltete, isolierte oder unvollständige Daten verhindern während des Patchings Einblicke in das CI. Wenn in der IT eine Schwachstelle erkannt wird, benötigen Sie eine Configuration Management Database (CMDB), um zu ermitteln, wie viele Konfigurationselemente (Configuration Items – CIs) von dieser Schwachstelle betroffen sind und wie viele davon behoben werden können. Ohne ein detailliertes Profil jedes OT-Geräts wird diese Aufgabe im OT-Raum unmöglich. Darüber hinaus müssten die Asset-Daten für OT-Geräte bei den meisten Tools den Anforderungen der CMDB entsprechen. In diesen Fällen müsste eine besondere CMDB für OT-Geräte eingerichtet werden.

In OT-Umgebungen stellt das Scannen ein erhebliches Problem dar. Wie zuvor besprochen können Ausfallzeiten und häufige Scans zu Ineffizienzen führen. Einige Scans erfolgen so selten, dass die dazugehörigen Informationen zum Zeitpunkt des Abschlusses des Scans bereits veraltet sind. Wenn die, möglicherweise in die Tausende gehenden Schwachstellen bestätigt sind, liegen oft keine verfügbaren Patches von Anbietern, oder bevorzugte Methoden vor, um zu verstehen, welche kritischen Schwächen zuerst behandelt werden müssen. Da es keine Verbindung zu einem gut-definierten Asset-Verzeichnis gibt, hilft es, sie mit den wichtigsten oder gefährdetsten Assets in Verbindung zu setzen, um die Priorität festzulegen. Schwachstellen zu beheben, wozu auch Patches, die Aktualisierung von Software und Fehlerbehebung gehört, kann eine große Herausforderung darstellen, wenn die Anbieter-Patches oder Upgrades verspätet kommen.

So schwierig es auch ist, die Schwachstellen-Managemenverfahren komplett von Anfang bis Ende umzusetzen, kann es ebenso schwierig sein, sie zu pflegen. Viele Unternehmen führen häufig eine Untersuchung der Schwachstellen durch, und verwenden dann andere Tools, um diese zu beheben, was dazu führen kann, dass einige Fehler nicht erkannt und behoben werden können.

OT-Netzwerke enthalten zahlreiche Assets, die sich auf veraltete Protokolle und Sonder-Software stützen, mit denen sich die meisten IT-Administratoren nicht auskennen. Sie werden bei jedem Unternehmen unterschiedlich eingerichtet und schwächen Fehler in diesen Setups, was eine Zusammenarbeit mit dem Produkteigentümer voraussetzt, der für die Instandhaltung verantwortlich ist.

Die Behebung der meisten OT-Schwachstellen erfolgt meist manuell. Obwohl das meiste OT-Schwachstellenmanangement automatisiert werden kann, behalten viele Unternehmen trotzdem bekannte Schwachstellen mit E-Mail und Tabellen im Blick. Das führt dazu, dass viel Zeit für die Erfassung und Verwaltung der Informationen benötigt wird, die ohnehin schon anfällig für Fehler und zunehmend unzuverlässig sind.

OT-Steuerprotokolle werden häufig ohne wichtige Sicherheitsüberlegungen entwickelt und leiden unter häufigen Sicherheitsproblemen. Die häufigsten Beispiele sind mangelnde Authentifizierung zwischen den Endpunkten und unzureichende Kontrollen, um Empfänger richtig zu ermitteln. Ein weiteres Problem ist, dass die Struktur dieser OT-Protokolle öffentlich verfügbar ist, so dass diese einfach mit schädlicher Software infiziert werden können, um die OT-Geräte zu schädigen.

Neben all den Herausforderungen, die das Schwachstellenmanagement für OT so schwierig gestalten, müssen Sicherheitsteams und OT-Betreiber in Betracht ziehen, dass öffentliche Quellen für Schwachstellen, die für die Beurteilung, Klassifikation und Priorisierung verwendet werden, möglicherweise nicht vollständig sind oder falsche Daten enthalten. Eine von Dragos, einer Plattform für industrielle Sicherheit, durchgeführte Studie hat Folgendes ergeben:

43 % der Schwachstellenempfehlungen waren fehlerhaft, so dass die Risikominderungen nur schwer zu priorisieren waren.

64 % der Empfehlungen ohne Patch erhielten keine Empfehlung des Anbieters zur Risikominderung..

61 % der Empfehlungen mit einem Patch hatten keine Risikominderung.

73 % der Schwachstellen wurden von Dragos als gefährlicher eingestuft, als von der Public Advisory CVSS-Bewertung.

All diese Herausforderungen machen es beinahe unmöglich, ein gut strukturiertes OT-Schwachstellenmanagement zu entwickeln, aber es gibt Tool, um unterschiedliche Quellen zu integrieren und einen methodischen Prozess zu entwickeln, der Ressourcen und zuverlässige Daten nutzt, und daraus Erkenntnisse zur Milderung der OT-Schwachstellen herstellt. Bei der Berücksichtigung dieser Tools, sollten folgende Schlüsselfaktoren berücksichtigt werden:

Die Möglichkeit, Ihr OT-Inventar mit gut definierten CMDBs zu zentralisieren.

Das Scannen von OT-Schwachstellen in mehreren Klassen von OT-Geräten.

Die Verwaltung des Lebenszyklus von OT-Schwachstellen in einem Tool mit einer ausgereiften OT CMDB.

Zusammenfassung von Schwachstellen, basierend auf dem Anbieter und die zeitliche Festlegung der Patches.

Machen Sie Ihre Anbieter für schnelle Reaktionszeiten verantwortlich und entwickeln Sie eine Überwachung der Anbieterleistung, die Risiken und bestehende Probleme misst.

Verwenden Sie alternative Risikominderungen, während Sie auf die Hilfe des Anbieters warten.

Planen Sie Gegenmaßnahmen, um Unterbrechungen und Ausfallzeiten zu vermeiden.

Ein gut strukturiertes OT-Schwachstellenmanagement ist unerlässlich, aber es wäre ein enormer Fortschritt, wenn Patches im selben Toolset als überprüft, genehmigt oder umgesetzt gekennzeichnet werden könnten, indem eine integrierte Gegenmaßnahme und administrative Funktionen hinzugefügt werden könnten. Durch die Leistung der leistungsstarken Configuration Management Database (CMDB) von ServiceNow und den Configuration Items (CIs) der Asset-Daten, welche die Vulnerability Response-Anwendung unterstützen, können die Herausforderungen des Asset-Inventory, des Protokoll-Mappings und der Ausfallzeiten erheblich gesenkt werden.

ServiceNow-Bibliotheken und Integration wie die National Vulnerability Database (NVD) ermöglichen zusätzliche Einblicke in zuverlässige Schwachstellen-Daten, welche auf herkömmlichen Daten des Schwachstellenmanagementsder US-Regierung aufbauen. Dies ermöglicht Authentizität für die Nutzung der öffentlichen Schwachstellenquellen, die zur Beurteilung, Klassifizierung und Priorisierung von Schwachstellen verwendet werden.

Die Vulnerability Response-Anwendung hilft bei der Priorisierung des Schwachstellenmanagements mit den Asset-, Risiko- und Gefahren-Intelligenzfunktionen, die für die IT-Abteilung Workflows erstellen, die eine schnellere und zuverlässigere Reaktion ermöglichen. Die Software verfügt über klar definierte Prozesse zur Verbesserung der Rückverfolgung und Behebung von Schwachstellen, indem diese mit den assoziierten CIs verknüpft werden, sie anhand des Risiko-Bewertungsmechanismus priorisiert und schließlich die Gegenmaßnahme verfolgt wird. Sie dokumentiert und verfolgt auch, welche Patches gültig sind, welche vom Anbieter erhältlich sind, zu welchen Geräten sie gehören und welche Patches umgesetzt wurden und welche nicht. Diese Dokumentation wird durch einen separaten verzögerten Workflow erweitert, wenn verzögerte Schwachstellen bearbeitet werden müssen.

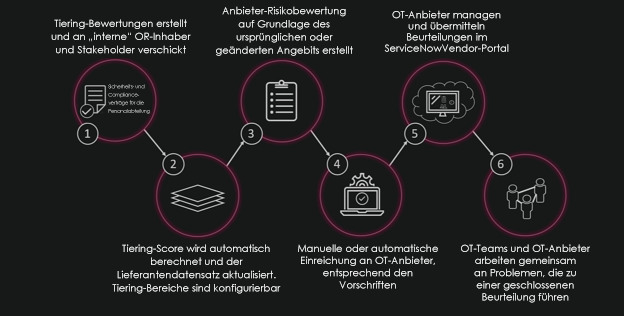

Das Restrisiko von verzögerten Schwachstellen kann von der Integrated Risk Management (IRM)-Anwendung erfasst werden, um das Risiko der einzelnen Anbieter zu minimieren. Schwachstellen, die über einer festgelegten Risikobewertung liegen, können ein Problem in der IRM-Anwendung auslösen und mit einer SLA Beurteilungen an den Anbieter schicken, wenn ein anstehendes Patch für diese Schwachstelle vorhanden ist.

Darüber hinaus kann die Vendor Risk Management-Anwendung verwendet werden, um die Herausforderungen der Analyse der Service-Zeiten des Anbieters abzuschwächen. Der Anbieter gilt als Einheit und die Kontrolle dieses Anbieters ist nicht konform, wenn ein Problem durch ein Patch behoben werden muss. Alle Probleme müssen behoben werden, um die Kontrolle konformer zu machen. Die Berichte über Anbieter, die eine festgelegte Zeit lang nicht konform waren, kann mit den ServiceNow-Berichten verfolgt werden, sowie mit Hilfe der ServiceNow-GRC-Anzeige, die ununterbrochen die Reaktionszeiten des Anbieters überwacht.

Die Performance Analytics-Anwendung von ServiceNow erweitert diese Daten, indem branchenführende Metriken und Grenzwerte verwendet werden, um dem Chief Information Security-Mitarbeiter Einblicke in Echtzeit zu ermöglichen und die Daten in die Hände der entsprechenden Stakeholder und Fachleute zu legen.

Wir können passende Ziele zum Scannen und Beheben festlegen, um Probleme anzugehen, die durch Verzögerungen des Scannens und des Behebens entstehen, indem wir die OT-Schwachstellen-Scanner integrieren und die Daten mit genauen Asset-Listen vervollständigen, die aus ServiceNows Discovery und Nuvolo stammen. Das Risiko bleibender Schwachstellen kann nun mit der Risiko-Anwendung von ServiceNow verfolgt und mit Hilfe der Vendor Risk Management-Anwendung mit dem entsprechenden Anbieter in Verbindung gebracht werden. Dadurch können alle Herausforderungen angegangen werden, mit denen sich die meisten OT-Schachstellenmanagement-Teams heutzutage beschäftigen müssen. Wenn sämtliche der oben genannten Anwendungen ihre Daten CISO über die ServiceNow-Performance Analytics-Anwendung melden, ermöglicht die Transparenz dieser Prozesse den Nutzern die Gewalt über die entsprechenden Teams, die dann eine äußerst sichere Umgebung aufbauen können.

Schließen Sie sich mit unserem Team von Fachleuten kurz, um Antworten auf Ihre Fragen über die ServiceNow-Security Operations-Lösungen zu erhalten und um zu erfahren, wie Sie Ihr Unternehmen vor modernen Sicherheitsgefahren schützen.

Bill McDermott (Vorsitzender und CEO von ServiceNow) und Ravi Kumar (CEO von Cognizant) untersuchen gemeinsam mit Phil Fersht, Chefanalyst von HFS Research, wie KI die...

Mehr lesenDa künstliche Intelligenz (KI) und maschinelles Lernen (ML) weiterhin ganze Branchen beeinfluossen, benötigen Unternehmen zunehmend eine robuste Führungsstrategie und Transparenz...

Mehr lesenKünstliche Intelligenz (KI) verändert die Art und Weise, wie wir mit Technologie interagieren, und führt zu Verbesserungen bei Geschäftsprozessen und Kundenerlebnissen. Zwei der...

Mehr lesenApplication Portfolio Management (APM) wurde ursprünglich bei ServiceNow Utah eingeführt und war Teil des Strategic Portfolio Management (SPM)-Toolsets. APM bietet die...

Mehr lesen