Transforma tus operaciones digitales con...

Introducida originalmente en ServiceNow Utah, Application Portfolio Management (APM) formaba parte del conjunto de herramientas de Strategic Portfolio Management (SPM). APM...

Lee masThirdera genera transformación, digitalización y automatización para nuestros clientes a la velocidad de NOW.

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

.png?width=500&height=276&name=MicrosoftTeams-image%20(396).png)

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

.png?width=500&height=276&name=MicrosoftTeams-image%20(396).png)

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

.png?width=500&height=276&name=MicrosoftTeams-image%20(396).png)

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

.png?width=500&height=276&name=MicrosoftTeams-image%20(396).png)

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

.png?width=500&height=276&name=MicrosoftTeams-image%20(396).png)

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

.png?width=500&height=276&name=MicrosoftTeams-image%20(396).png)

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

.png?width=500&height=276&name=MicrosoftTeams-image%20(396).png)

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

Encuentra el nivel de experiencia adecuado para satisfacer sus necesidades específicas de ServiceNow.

Permite una mejor toma de decisiones para ofrecer servicios gubernamentales optimizados.

-1.jpeg?width=500&height=276&name=Indiana%20Department%20of%20Transportation%20Case%20Study%202023-03%20(3)-1.jpeg)

La agencia gubernamental INDOT moderniza su modelo de atención al ciudadano con CitizenKey

Read moreDigitaliza y automatiza los flujos de trabajo para mejorar la experiencia del cliente, en línea y en la tienda.

.jpg?width=500&height=276&name=filter%20group%20of%20people%20at%20desk%20laptop%20laughing%202021-10%20(1).jpg)

Simplificación de la gestión de créditos en la educación superior con CSM de ServiceNow

Read moreAutomatiza las operaciones críticas para ofrecer servicios confiables y con alta disponibilidad.

Una compañía energética mejora su productividad automatizando sus incidencias y peticiones de TI

Read more.jpg?width=500&height=276&name=group%20-%20statistical%20analysis%202023-03%20yellow%20pink%20(1).jpg)

Un fabricante global aporta eficiencia a las operaciones de atención al cliente con ServiceNow

Read moreEquilibrar los objetivos de la misión con la eficiencia operativa requiere soluciones innovadoras que agilicen los procesos y mejoren la ejecución de los programas sin forzar los presupuestos.

Las agencias de la ONU confían en Thirdera y ServiceNow para apoyar la respuesta humanitaria en Ucrania

Read moreDesarrolla soluciones innovadoras con una plataforma moderna de proveedores de servicios.

.jpg?width=500&height=276&name=Servers%20data%20center%20room%20with%20bright%20speed%20light%202022-05%20(3).jpg)

Lemongrass, líder mundial de SAP en la nube, se embarca en un proyecto de optimización de su ITSM en varios continentes

Read moreConsigue mejores resultados ahora y en el futuro con las tecnologías de la información sanitaria.

.jpg?width=500&height=276&name=Multichannel%20pipette%20tips%20reaction%20mixture%20plastic%20wells%202022-05%20(1).jpg)

La automatización de procesos supone un ahorro anual de $800k para un gigante farmacéutico

Read more

El proveedor de seguros prevé un aumento del valor empresarial de $75MM gracias a la transformación de la gestión de activos

Read moreEscala y respalda las operaciones con flujos de trabajo digitales integrales.

Encuentra el nivel de experiencia adecuado para satisfacer sus necesidades específicas de ServiceNow.

Mantente al día con las opiniones de los expertos de ServiceNow y explora nuestros blogs, noticias, publicaciones de casos prácticos, actualizaciones de partners y mucho más.

Mantente al día con las opiniones de los expertos de ServiceNow y explora nuestros blogs, noticias, publicaciones de casos prácticos, actualizaciones de partners y mucho más.

Mantente al día con las opiniones de los expertos de ServiceNow y explora nuestros blogs, noticias, publicaciones de casos prácticos, actualizaciones de partners y mucho más.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Mantente al día con las opiniones de los expertos de ServiceNow y explora nuestros blogs, noticias, publicaciones de casos prácticos, actualizaciones de partners y mucho más.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Mantente al día con las opiniones de los expertos de ServiceNow y explora nuestros blogs, noticias, publicaciones de casos prácticos, actualizaciones de partners y mucho más.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Mantente al día con las opiniones de los expertos de ServiceNow y explora nuestros blogs, noticias, publicaciones de casos prácticos, actualizaciones de partners y mucho más.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Mantente al día con las opiniones de los expertos de ServiceNow y explora nuestros blogs, noticias, publicaciones de casos prácticos, actualizaciones de partners y mucho más.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

La tecnología operativa (TO) es un conjunto de activos de hardware y software diseñados para funcionar como un sistema integrado, y también es la columna vertebral del mundo empresarial. Si falla un solo componente, puede tener un efecto dominó fatal que afecte a todo el entorno. Sin embargo, para muchas organizaciones, la gestión de vulnerabilidades de la TO aún no ha alcanzado a las herramientas modernas disponibles y sigue dependiendo de los protocolos de TI que están incompletos en lo que respecta a las necesidades de seguridad de la TO. Este artículo se centrará, principalmente, en la importancia de proteger la tecnología operativa, en cuáles son los desafíos comunes para mantener estos activos seguros y cómo ServiceNow y las herramientas mejoradas de inteligencia artificial disponibles, se pueden utilizar para gestionar e innovar la seguridad en torno a su tecnología operativa.

Vamos a usar un ejemplo cotidiano para explicar el efecto dominó más claramente.

Las telecomunicaciones que utilizamos hoy en día requieren electricidad para transmitir información desde la red eléctrica. Los generadores eléctricos consumen recursos para dar energía a los sectores de telecomunicaciones, TI, transporte y finanzas. El sector del transporte, como los ferrocarriles y los camiones, proporciona los recursos para producir energía eléctrica. Este mismo sistema de telecomunicaciones se utiliza para permitir la comunicación y las transacciones financieras para el sector del transporte. A pesar de que estos sectores no parecen estar relacionados, si uno de ellas fallara, se produciría una reacción en cadena que devastaría varios sectores dependientes.

Ahora, aplique ese principio a un edificio de oficinas con varios dispositivos inteligentes, como termostatos, cerraduras de puertas, calderas, luces y suministros de energía de reserva. Estos sirven de apoyo a nuestras oficinas como sistemas de gestión de edificios, sistemas de control de incendios y mecanismos de control de acceso físico, y ahora suelen estar conectados a través de una única red.

Todo lo que se incluye en los 16 Recursos Clave de Infraestructura Fundamental está interrelacionado y es interdependiente para satisfacer las necesidades de la sociedad. Dependen, en gran medida, de las redes y los sistemas de TO para proporcionar los recursos y servicios para nuestras necesidades diarias. La seguridad de estos sistemas de TO es esencial para que sigamos satisfaciendo las necesidades diarias, como la vitalidad económica, la salud pública y la seguridad nacional.

La tecnología operativa es un segmento de los sistemas informáticos y de comunicación que consiste en activos de hardware y software que monitorean y gestionan equipos y procesos industriales. Existe desde hace más tiempo que la tecnología de la información, ya que el uso de maquinaria eléctrica en fábricas y sistemas de transporte se remonta a la década de 1790.

La TO se ocupa de operaciones industriales en las que un sensor conectado a un controlador lógico programable, u otros mecanismos industriales, recopila datos de salida y los envía a un proveedor de servicios. Por lo general, se trata de un servidor privado o nube que almacena los datos confidenciales para su posterior análisis. Entre los ejemplos de estos datos se incluyen los siguientes:

Hoy en día, la información es un activo fundamental y confidencial. Los datos son la mejor oportunidad de negocio de esta era y todo el mundo parece saberlo. El impacto y el valor de los datos nunca han sido tan profundos. Las organizaciones que no protegen sus datos están ignorando el inmenso poder que los atacantes podrían utilizar en su contra. Los dispositivos de TO respaldan nuestros sistemas, oficinas, edificios, fábricas, transporte y atención médica en innumerables industrias y los datos que recopilan tienen un valor inmenso. Proteger esa tecnología es vital por dos razones importantes:

Desde las primeras fases de la tecnología operativa, su seguridad ha dependido, en gran medida, de la naturaleza independiente de los dispositivos de TO y de la «seguridad a través de la oscuridad». Una vez que se presentaron los ordenadores, los dispositivos de TO se conectaron a los sistemas de TI para ampliar la capacidad de la organización para monitorear y ajustar sus sistemas de tecnología operativa. Esto ha sido bueno para el seguimiento, pero también ha presentado grandes desafíos para garantizar ese nivel de tecnología. Los enfoques conocidos de la seguridad de TI típica se rediseñan para alinearse con las necesidades de los dispositivos de TO.

Desafortunadamente, la TO tiene prioridades adicionales, como la importancia del monitoreo en tiempo real, que requiere un protocolo de seguridad diferente al que se usa normalmente para la tecnología de la información. La seguridad de TI se basa en el principio de la «tríada», según el cual los tres conceptos de confidencialidad, integridad y disponibilidad requieren un nivel equilibrado de enfoque y protección para garantizar que la empresa sea segura y eficiente en la forma en que se utiliza esa información. Los sistemas de TO requieren los dos conceptos adicionales de control en tiempo real y flexibilidad de cambio de funcionalidad además de la tríada existente anterior para funcionar de manera eficaz. Esto hace que el seguimiento de sus vulnerabilidades sea una necesidad fundamental, además de contar con un proceso de solución bien estructurado. Los dispositivos de TO se han conectado a Internet para hacerlos «inteligentes», pero aún no son lo suficientemente inteligentes como para ofrecer una protección suficiente cuando se enfrentan a una amenaza real.

La gestión de vulnerabilidades de la tecnología operativa es el proceso de identificar, evaluar y solucionar las vulnerabilidades e inseguridades de la TO. Si estas vulnerabilidades no se tratan, ofrecen a los agentes maliciosos una vía de ataque.

Un programa de gestión de vulnerabilidades de la TO bien estructurado consiste en lo siguiente:

Hay varias etapas del proceso de gestión de vulnerabilidades, algunas de las cuales están solo al principio y otras que ocurren de forma continua. Lo definiremos en dos fases: planificar y poner en funcionamiento.

La etapa preliminar del «plan» incluye algunos componentes importantes, como el establecimiento de roles y responsabilidades, políticas corporativas y procedimientos para ejecutar un programa de solución de vulnerabilidades. Esta fase es necesaria al principio para establecer el programa de solución de vulnerabilidades de TO.

La segunda fase, denominada «poner en funcionamiento», implica la gestión regular de estas vulnerabilidades. Para muchas organizaciones, esta fase suele ser defectuosa y se enfrenta a múltiples desafíos a lo largo de su finalización.

Echemos un vistazo a una lista de los principales desafíos en la gestión de vulnerabilidades de la TO y cómo puede crear prácticas para superarlos.

Las redes de TI y TO tienen estructuras y objetivos separados. La TO utiliza muchos de sus protocolos únicos, como Modbus, protocolo de red distribuida (DN3P), protocolo de comunicaciones entre centros de control (ICCP), OLE para control de procesos (OPC) y protocolos de la Comisión Electrotécnica Internacional (IEC). A menudo, las reglas de los servicios de detección de intrusiones (IDS) también deben personalizarse para estos protocolos, lo que crea una gran necesidad de gestión de vulnerabilidades de la TO para esas soluciones especialmente diseñadas.

Muchos de los dispositivos de TO están desactualizados y los acuerdos con los proveedores no incluyen parches frecuentes. Los ciclos de parches son largos, lo que conlleva más tiempo de exposición y tiempo de permanencia para el atacante. Algunos dispositivos de TO generalmente funcionan de forma continua con tiempos de inactividad de mantenimiento programados regularmente con un intervalo de cinco o más años.

Aunque se disponga de ciclos de aplicación de parches, el tiempo de aplicación de los parches y el resto de la máquina tiene un impacto significativo en el negocio en el que se ejecuta. El tiempo de inactividad provoca retrasos en la producción lo que, a menudo, se considera un obstáculo para el liderazgo en la optimización de los valores de sus máquinas.

El impacto del tiempo de inactividad y el tiempo de actividad que el análisis de vulnerabilidades podría tener en los sistemas de TO es un desafío para la empresa. El tiempo que se tarda en buscar una vulnerabilidad podría tener un efecto interrogatorio y perturbador en el proceso industrial. No se prefiere el análisis activo de vulnerabilidades para los dispositivos de TO para evitar los tiempos de inactividad.

La mayoría de las empresas industriales tienen enormes cantidades de datos de inventario para la tecnología operativa, y se almacenan en muchas fuentes, como hojas de cálculo y bases de datos antiguas. Los datos obsoletos, aislados o incompletos impiden obtener información sobre los CI durante la aplicación de parches. En la TI, cuando se identifica una vulnerabilidad, necesitará una Configuration Management Database (CMDB) para determinar cuántos elementos de configuración (CI) están dentro del alcance de esta vulnerabilidad y cuántos se pueden solucionar. Sin el perfil detallado de cada dispositivo de TO, esta tarea se hace imposible en el espacio de la TO. Además, los datos de activos para los dispositivos de TO tendrían que coincidir con los requisitos de la CMDB para la mayoría de las herramientas. En esos casos, sería necesario configurar una CMDB especializada para dispositivos de TO.

En los entornos de TO, el análisis implica algunos desafíos importantes. Como se mencionó anteriormente, el tiempo de inactividad y los análisis frecuentes pueden provocar ineficiencias. Algunos análisis se producen con tan poca frecuencia que la información relacionada ya está desactualizada cuando se completa todo el análisis. Cuando se verifican las vulnerabilidades, que podrían ser miles, a menudo no tienen parches disponibles de los proveedores ni métodos de priorización para comprender qué vulnerabilidades fundamentales deben abordarse antes que otras. Dado que no existe un vínculo con un inventario de activos bien definido, relacionarlos con los activos más vitales o en riesgo ayudará a determinar la prioridad. La solución de las vulnerabilidades, que incluye la aplicación de parches, la actualización del software y la corrección de errores, puede ser un desafío importante cuando los lanzamientos de parches o las actualizaciones de los proveedores suelen retrasarse.

Por difícil que sea gestionar todo el proceso de gestión de vulnerabilidades de principio a fin, también puede resultar difícil mantenerlas. Muchas organizaciones realizan evaluaciones de vulnerabilidades poco frecuentes y utilizan una herramienta independiente para la solución, lo que puede provocar que los errores pasen desapercibidos en soluciones dispares.

Las redes de TO incluyen varios activos que dependen de protocolos arcaicos y software especializado que la mayoría de los administradores de TI tienen poca experiencia en utilizar. Están configurados de forma única para cada organización y, la mitigación de los defectos en estas configuraciones, exige la colaboración con los propietarios de los productos que son responsables de su mantenimiento.

La solución de la mayoría de las vulnerabilidades de TO se realiza principalmente de forma manual. A pesar de que la mayoría de las prácticas de gestión de vulnerabilidades de la TO se puede automatizar, muchas organizaciones siguen haciendo un seguimiento de sus vulnerabilidades conocidas mediante el correo electrónico y las hojas de cálculo. Esto lleva a que los recursos dediquen mucho tiempo a recopilar y gestionar la información, que también es muy propensa a errores y a una menor fiabilidad.

Los protocolos de control de la TO suelen desarrollarse sin tener en cuenta consideraciones de seguridad vitales y presentan problemas de seguridad comunes. Los ejemplos más comunes son la falta de autenticación entre los extremos y los controles insuficientemente precisos para especificar correctamente los destinatarios. Otro problema es que la estructura de estos protocolos de TO está disponible públicamente, lo que facilita comprometer los protocolos e infectar software malicioso para comprometer los dispositivos de TO.

Además de todos los desafíos que dificultan la gestión de vulnerabilidades para la TO, los equipos de seguridad y los operadores de TO deben considerar que las fuentes públicas de vulnerabilidad utilizadas para evaluar, clasificar y priorizar están posiblemente utilizando datos incompletos o inexactos. La investigación realizada por Dragos, una plataforma para la seguridad industrial, ha descubierto lo siguiente:

El 43% de los avisos de vulnerabilidad contenían errores que dificultaban priorizar las mitigaciones.

El 64% de los avisos sin parche no tenía consejos de mitigación del proveedor.

El 61% de los avisos con un parche no tenía mitigación por parte del proveedor.

Dragos considera que el 73% de las vulnerabilidades es más grave que la puntuación CVSS del aviso público.

Si bien la mayoría de los desafíos hacen que sea casi imposible desarrollar un programa de gestión de vulnerabilidades de la TO bien estructurado, existen herramientas para integrar varias fuentes y comenzar a desarrollar un proceso metódico que requerirá recursos y datos confiables para proporcionar información procesable para la solución de vulnerabilidades de la TO. Al considerar estas herramientas, algunos factores clave son los siguientes:

La capacidad de centralizar su inventario de TO con una CMDB bien definida.

Análisis de vulnerabilidades de la TO en múltiples clases de dispositivos de TO.

Gestión del ciclo de vida de las vulnerabilidades de la TO en una herramienta con CMDB de TO desarrollada.

Agrupación de vulnerabilidades según el proveedor y definición de plazos de aplicación de parches.

Responsabilidad de sus proveedores respecto de los tiempos de respuesta rápidos y desarrollo de un seguimiento del desempeño de los proveedores que mida los riesgos y los problemas existentes.

Utilización de mitigaciones alternativas mientras se espera el soporte del proveedor.

Planificación de correcciones para evitar interrupciones y tiempos de inactividad.

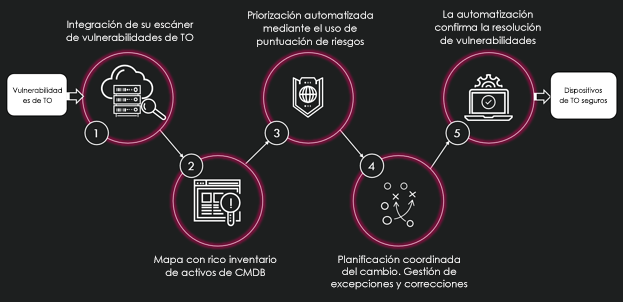

Un proceso de gestión de vulnerabilidades de la TO bien estructurado es esencial, pero agregar las funciones administrativas y de solución integradas de marcar los parches como revisados, aprobados e implementados en el mismo conjunto de herramientas llevaría la gestión a un nivel completamente nuevo. Con el poder de la rica Configuration Management Database (CMDB) de ServiceNow y los elementos de configuración (CI) de datos de activos que admiten la aplicación Vulnerability Response, los desafíos relacionados con el inventario de activos, el mapeo de protocolos y el tiempo de inactividad se pueden reducir significativamente.

Las bibliotecas e integraciones de ServiceNow, como la National Vulnerability Database (NVD), proporcionan información adicional sobre datos fiables de vulnerabilidades que se basan en datos de gestión de vulnerabilidades basados en estándares que mantiene el gobierno de EE. UU. Esto proporciona la autenticidad para utilizar la fuente pública de vulnerabilidad utilizada para evaluar, clasificar y priorizar las vulnerabilidades.

La aplicación Vulnerability Response ayuda a priorizar la gestión de vulnerabilidades con las funciones de inteligencia de activos, riesgos y amenazas que pueden crear flujos de trabajo con la TI para una respuesta rápida y confiable. Tiene un proceso bien definido para mejorar el seguimiento y la solución de las vulnerabilidades al asignarlas a su CI asociado, priorizarlas en función del mecanismo de puntuación de riesgos y hacer un seguimiento de su solución. También documenta y rastrea qué parches están dentro del alcance, cuáles están disponibles por el proveedor, a qué dispositivos pertenece y qué parches se han aplicado o no. Esta documentación se ha mejorado con un flujo de trabajo de aplazamiento independiente cuando requiere gestionar las vulnerabilidades que se están aplazando.

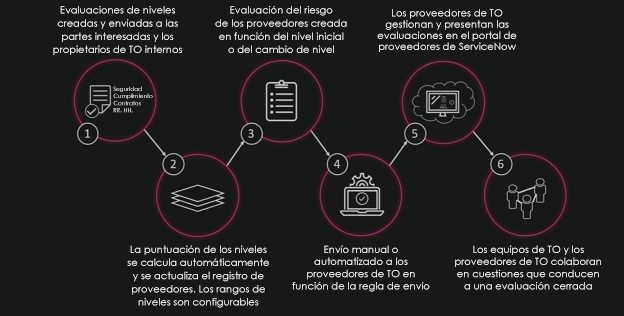

La aplicación Integrated Risk Management (IRM) puede realizar un seguimiento del riesgo residual de las vulnerabilidades diferidas y puede utilizarse para gestionar el riesgo planteado por cada proveedor. Las vulnerabilidades que están por encima de un umbral de puntuación de riesgo determinado pueden provocar un problema en la aplicación IRM y enviar evaluaciones al proveedor con un SLA para comprobar si existe actualmente un próximo ciclo de parches para esta vulnerabilidad.

Además, la aplicación Vendor Risk Management se puede utilizar para abordar los desafíos de analizar los plazos de los servicios de los proveedores. El proveedor se considera una entidad y el control de ese proveedor se establece como no conforme cuando hay un problema abierto para la información de parches. Se requiere cerrar todos los problemas para que el control sea más conforme. Los informes sobre los proveedores que no han cumplido durante un período específico se pueden rastrear mediante los informes de ServiceNow, así como utilizando el indicador GRC de ServiceNow como un sistema de monitoreo continuo para verificar los tiempos de respuesta del proveedor.

La aplicación Performance Analytics de ServiceNow mejora estos datos mediante el uso de parámetros y puntos de referencia líderes del sector para proporcionar visibilidad en tiempo real al director de seguridad de la información y entregar el poder de los datos a las respectivas partes interesadas y expertos en la materia.

Podemos establecer objetivos de análisis y solución adecuados para abordar los problemas causados por los retrasos en el análisis y la solución mediante la integración con los escáneres de vulnerabilidades de la TO y el enriquecimiento de esos datos con el inventario de activos detallado que proviene de Discovery y Nuvolo de ServiceNow. El riesgo de las vulnerabilidades residuales puede rastrearse en la aplicación Risk de ServiceNow y asociarse con los respectivos proveedores mediante su aplicación Vendor Risk Management. Esto le permite abordar todos los desafíos a los que se enfrentan actualmente la mayoría de los equipos de gestión de vulnerabilidades de la TO en la actualidad. Cuando todas las aplicaciones anteriores informan sus datos al director de seguridad de la información mediante la aplicación Performance Analytics de ServiceNow, la visibilidad del proceso otorga a los usuarios la autoridad sobre los respectivos equipos para influir en un entorno altamente seguro.

Póngase en contacto con nuestro equipo de expertos hoy mismo para responder a sus preguntas sobre las soluciones de operaciones de seguridad de ServiceNow y cómo proteger a su organización contra las amenazas de seguridad modernas.

Introducida originalmente en ServiceNow Utah, Application Portfolio Management (APM) formaba parte del conjunto de herramientas de Strategic Portfolio Management (SPM). APM...

Lee masBill McDermott (Chairman y CEO de ServiceNow) y Ravi Kumar (CEO de Cognizant) se unen al Chief Analyst de HFS Research, Phil Fersht, para explorar cómo la IA está revolucionando...

Lee masA medida que la inteligencia artificial (IA) y el maching learning (ML) siguen transformando sectores enteros, las organizaciones necesitan cada vez más una gobernanza y...

Lee masLa inteligencia artificial (IA) está cambiando la forma en que interactuamos con la tecnología, impulsando mejoras en los procesos empresariales y las experiencias de los...

Lee mas