Podcast de investigación de HFS: La próxima ola...

Bill McDermott (presidente y consejero delegado de ServiceNow) y Ravi Kumar (consejero delegado de Cognizant) se unen al analista jefe de HFS Research, Phil Fersht, para explorar...

Lee masThirdera genera transformación, digitalización y automatización para nuestros clientes a la velocidad del AHORA.

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

Ayudamos a las organizaciones a adoptar mejores patrones de trabajo y a sacar más provecho de ServiceNow. Nuestro equipo libera el potencial empresarial para mejorar las experiencias en todo el mundo del trabajo.

Encuentre el nivel de experiencia adecuado para satisfacer sus necesidades específicas de ServiceNow.

.jpg?width=500&height=276&name=filter%20group%20of%20people%20at%20desk%20laptop%20laughing%202021-10%20(1).jpg)

Simplificación de la gestión de créditos de educación superior con CSM de ServiceNow

Read moreAutomatice las operaciones críticas para ofrecer servicios confiables y con alta disponibilidad.

Una multinacional energética aumenta su productividad automatizando las solicitudes informáticas

Read more

Un proveedor de seguros prevé ganar 75 millones de dólares en valor empresarial con la transformación de la gestión de activos

Read more-1.jpeg?width=500&height=276&name=Indiana%20Department%20of%20Transportation%20Case%20Study%202023-03%20(3)-1.jpeg)

La agencia gubernamental INDOT moderniza su modelo de atención al ciudadano con CitizenKey

Read moreConsiga mejores resultados ahora y en el futuro con las tecnologías de la información sanitaria.

.jpg?width=500&height=276&name=Multichannel%20pipette%20tips%20reaction%20mixture%20plastic%20wells%202022-05%20(1).jpg)

La automatización de procesos supone un ahorro anual de 800.000 dólares para un gigante farmacéutico

Read more.jpg?width=500&height=276&name=group%20-%20statistical%20analysis%202023-03%20yellow%20pink%20(1).jpg)

Elevar la investigación de mercado y el desarrollo de productos con ServiceNow SPM

Read moreEquilibrar los objetivos de la misión con la eficiencia operativa requiere soluciones innovadoras que agilicen los procesos y mejoren la ejecución de los programas sin forzar los presupuestos.

Las agencias de la ONU confían en Thirdera y ServiceNow para apoyar la respuesta humanitaria en Ucrania

Read moreDigitalice y automatice los flujos de trabajo para mejorar la experiencia del cliente, en línea y en la tienda.

Desarrolle soluciones innovadoras con una plataforma moderna de proveedores de servicios.

.jpg?width=500&height=276&name=Servers%20data%20center%20room%20with%20bright%20speed%20light%202022-05%20(3).jpg)

Lemongrass, líder mundial de SAP en la nube, se embarca en una revisión multicontinental de ITSM

Read moreEscale y respalde las operaciones con flujos de trabajo digitales integrales.

Encuentre el nivel de experiencia adecuado para satisfacer sus necesidades específicas de ServiceNow.

Manténgase al día con las opiniones de los expertos de ServiceNow y explore nuestros blogs, noticias, publicaciones de casos prácticos, actualizaciones de socios y mucho más.

Manténgase al día con las opiniones de los expertos de ServiceNow y explore nuestros blogs, noticias, publicaciones sobre casos prácticos, actualizaciones de socios y mucho más.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Manténgase al día con las opiniones de los expertos de ServiceNow y explore nuestros blogs, noticias, publicaciones sobre casos prácticos, actualizaciones de socios y mucho más.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Manténgase al día con las opiniones de los expertos de ServiceNow y explore nuestros blogs, noticias, publicaciones sobre casos prácticos, actualizaciones de socios y mucho más.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Manténgase al día con las opiniones de los expertos de ServiceNow y explore nuestros blogs, noticias, publicaciones sobre casos prácticos, actualizaciones de socios y mucho más.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Manténgase al día con las opiniones de los expertos de ServiceNow y explore nuestros blogs, noticias, publicaciones sobre casos prácticos, actualizaciones de socios y mucho más.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Manténgase al día con las opiniones de los expertos de ServiceNow y explore nuestros blogs, noticias, publicaciones de casos prácticos, actualizaciones de socios y mucho más.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Dado que el gasto en ciberseguridad se estima en $172,000 millones en 2023, los equipos de seguridad se ven presionados para ofrecer más por el dinero que gastan. Muchas empresas utilizan una variedad de herramientas para gestionar su superficie de ciberataque, incluidos los escáneres de vulnerabilidades, como Qualys y Rapid7 InsightVM; las herramientas de pruebas de seguridad de aplicaciones estáticas y dinámicas, como Veracode, y las herramientas de evaluación segura de la configuración, como Tanium Comply. Todas estas herramientas ayudan a las organizaciones a entender su postura de seguridad y a trabajar para reducir el riesgo de ataque.

Sin embargo, al trabajar con varias herramientas diferentes, es posible que no todas tengan la misma información sobre los dispositivos o aplicaciones que podrían verse afectados, lo que puede requerir que los equipos de remediación investiguen el sistema afectado antes de poder iniciar la remediación. Además, dado que es posible que estas tecnologías no recopilen la misma información sobre los sistemas afectados, puede resultar difícil entender todo lo que existe en su entorno para saber qué es lo que debe protegerse.

Para entender lo que existe en su entorno, entra en juego una base de datos de gestión de la configuración (CMDB). Muchas empresas tienen una CMDB rudimentaria que puede no tener un alto nivel de confianza en cuanto a la exactitud. Y, aunque muchas personas entienden el valor de la CMDB, puede ser difícil obtener financiación para ayudar a su creación, mantenimiento y maduración. Sin embargo, en los últimos años, los programas de ciberseguridad pudieron impulsar y financiar el trabajo de la CMDB, ya que no se puede asegurar algo si no se sabe que se tiene. Sin embargo, guiar una implementación exitosa es un desafío completamente diferente que abordamos en nuestro blog reciente “Cuatro pasos para una implementación exitosa de la CMDB de ServiceNow”.

Completar la CMDB ofrece una variedad de beneficios a la hora de analizar las vulnerabilidades y los errores de configuración. El seguimiento de los datos de propiedad en la CMDB, como el grupo propietario del sistema, le permite asignar, automáticamente, el trabajo a los equipos correctos, de modo que no es necesario clasificarlo y empezar por el equipo que puede abordarlo.

El seguimiento de las relaciones en la CMDB entre los dispositivos y las aplicaciones o los servicios puede ampliar el enrutamiento de asignaciones para asignar a un equipo de soporte de aplicaciones o servicios en lugar de a un dispositivo.

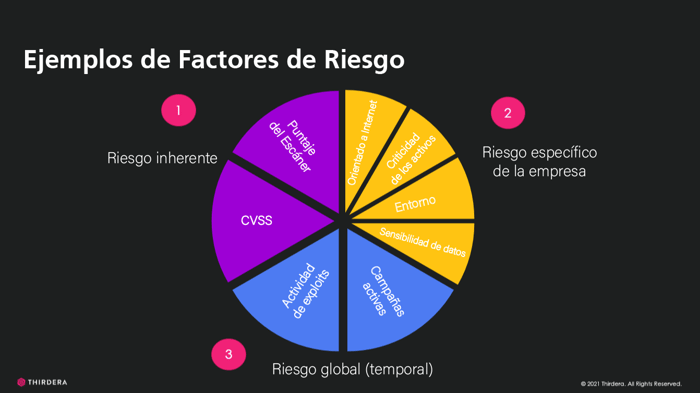

El otro beneficio importante de la CMDB es la capacidad de ayudar a determinar el riesgo de hallazgos en un sistema. Un cálculo de riesgo completo considera tres categorías de factores de riesgo, como se muestra a continuación. Los factores de riesgo inherentes provienen de escáneres o fuentes estáticas (p. ej., el puntaje del CVSS de la NVD) para determinar el riesgo general para cualquier organización o para todas ellas. Los factores de riesgo específicos de la empresa se encuentran en la CMDB y proporcionan un contexto específico del sistema para el hallazgo en función de lo que se sabe sobre el sistema afectado y su uso en un entorno más amplio. Y, por último, los factores de riesgo temporales se centran en si el riesgo se explota activamente y en cualquier campaña activa. La integración con fuentes de datos, como el catálogo de vulnerabilidades explotadas conocidas de CISA, puede ayudar a identificar los riesgos temporales.

Dado que la CMDB tiene relaciones entre los sistemas y las aplicaciones, puede rellenar algunos de los factores de riesgo clave, como si un sistema está orientado a Internet o contiene datos confidenciales a nivel de aplicación o servicio, y establecer el riesgo para los sistemas asociados en función de esa aplicación de nivel superior. Si su CMDB aún no tiene esas relaciones, también puede establecer los factores de riesgo directamente en los sistemas afectados (servidores, estaciones de trabajo, conmutadores, etc.).

Al analizar los posibles millones de hallazgos que abordar, poder calcular, automáticamente, el riesgo en función de los factores ambientales puede acelerar la remediación al hacer llegar los elementos más importantes a los equipos de remediación lo antes posible.

Hay muchas formas de rellenar la CMDB, según el punto de partida de la organización y las herramientas y los recursos disponibles.

La detección de ServiceNow puede descubrir toda su infraestructura de TI al escanear rangos de direcciones IP y utilizar la detección de nube para conectarse a sus nubes públicas y privadas a fin de incorporar la infraestructura basada en la nube. El servicio puede detectar los servicios de aplicaciones y crear un mapa completo de todos los dispositivos, aplicaciones y perfiles de configuración utilizados.

Los conectores de Service Graph se pueden usar para extraer datos de activos/configuración de una variedad de herramientas de gestión, aplicación de parches y monitoreo de dispositivos, como Microsoft SCCM, SolarWinds y Jamf. Actualmente hay unos 40 conectores de Service Graph disponibles en la tienda de ServiceNow.

Además de que sus herramientas de ciberseguridad detectan vulnerabilidades y errores de configuración, la mayoría rastrea, al menos, algunos datos rudimentarios sobre los sistemas que escanean, como direcciones IP, nombres de servidores, identificadores de nube y nombres de dominio totalmente cualificados. La mayoría de las integraciones de escáner disponibles para la respuesta a vulnerabilidades y el cumplimiento de la configuración extraerán, al menos, ese conjunto mínimo de datos en su instancia de ServiceNow, lo compararán con cualquier contenido existente en la CMDB y, si no se encuentran coincidencias, crearán un nuevo elemento de configuración.

Además, muchas de estas herramientas, como Qualys y Rapid7, tienen integraciones prediseñadas específicas para CMDB que pueden incluir datos más sólidos en la CMDB que, luego, se pueden comparar con las integraciones del escáner.

Si quiere empezar a utilizar las aplicaciones de operaciones de seguridad de ServiceNow, pero aún no tiene una CMDB o no tiene una CMDB de calidad, no se desanime. Thirdera trabaja con usted para unir sus recursos con la plataforma de ServiceNow, lo que le permite sincronizar los datos de operaciones de seguridad en una sola solución y tomar decisiones en función del impacto en su empresa.

Como se mencionó, ServiceNow puede consumir datos de sus herramientas de ciberseguridad para ayudar a desarrollar su CMDB, además de las otras opciones anteriores. Es posible que acabe utilizando muchos sistemas desconocidos que tienen vulnerabilidades que pueden tardar un tiempo en investigarse, pero, aun así, es mejor saber qué hay ahí fuera. Además, la entrada de sistemas desconocidos en la CMDB suele ser el factor determinante para ver qué más se puede hacer para mejorar la CMDB.

Si ya tiene una CMDB, pero quiere saber si su estado es bueno y obtener recomendaciones sobre los siguientes pasos en su transición a la CMDB, póngase en contacto con nosotros para obtener información sobre una evaluación de la CMDB.

Bill McDermott (presidente y consejero delegado de ServiceNow) y Ravi Kumar (consejero delegado de Cognizant) se unen al analista jefe de HFS Research, Phil Fersht, para explorar...

Lee masA medida que la inteligencia artificial (AI) y el aprendizaje automático (ML) siguen transformando sectores enteros, las organizaciones necesitan cada vez más una gobernanza y una...

Lee masLa inteligencia artificial (IA) está cambiando la forma en que interactuamos con la tecnología, impulsando mejoras en los procesos empresariales y las experiencias de los...

Lee masIntroducida originalmente en ServiceNow Utah, la Gestión de Cartera de Aplicaciones (APM) formaba parte del conjunto de herramientas de Gestión Estratégica de Cartera (SPM). APM...

Lee mas